> 📅 训练周期: Day 3 (全天)

> ⚠️ 战术警报: ⭐⭐⭐⭐⭐ (极度重要 – 这是黑客的必修课)

> ⚔️ 核心任务: 理解 HTTP 协议、安装 Burp Suite、完成第一次“中间人”数据篡改。

>

1. 为什么要学这一章?(战前动员)

很多新手黑客只知道用工具乱扫,结果扫出一堆乱码根本看不懂。

原因很简单:你看不见数据的“裸体”。

我们在浏览器里看到的精美网页,只是外表的“皮肤”。

而在皮肤之下,网络世界里流动的全是纯文本的数据包。

* 你输入的密码是怎么传给服务器的?

* 服务器是怎么知道你是谁的?

* 为什么改了一个参数,我就能看到别人的订单?

**只有掌握了 HTTP 协议和抓包工具(Burp Suite),你才能像《黑客帝国》里的 Neo 一样,看到的不再是网页,而是绿色的代码瀑布。**这就是黑客的“天眼”。

2. 协议分层:网络的“洋葱结构”

别被 OSI 七层模型那些学术名词吓倒。作为实战派,你只需要理解这个**“洋葱结构”**。

* 应用层 (Application Layer): (重点) 这里是 HTTP/HTTPS 协议。是我们和浏览器直接打交道的地方。我们 90% 的黑客攻击都发生在这里。

* 传输层 (Transport Layer): 这里是 TCP/UDP。负责把数据包安全送达(像是快递员)。

* 网络层 (Network Layer): 这里是 IP。负责定位地址(像是门牌号)。

士兵笔记: 今天我们只死磕 HTTP 协议。底层的 TCP/IP 以后搞内网渗透时再说。

3. HTTP 基础:互联网的“对话艺术”

HTTP (HyperText Transfer Protocol) 本质上就是**“一问一答”**。

A. 请求 (Request) —— 你想要什么?

当你点击一个链接,浏览器其实向服务器发送了一封信:

GET /login.php HTTP/1.1 <– 请求行:我要拿(GET)登录页

Host: www.example.com <– 请求头:目标是谁

User-Agent: Mozilla/5.0… <– 请求头:我是用什么浏览器访问的

Cookie: session_id=xyz123 <– 核心:我的身份令牌

* GET: 就像去取快递。我要拿数据。

* POST: 就像去寄快递。我要提交数据(比如账号密码)。

B. 响应 (Response) —— 服务器给什么?

服务器收到信后,回你一封信:

HTTP/1.1 200 OK <– 状态行:收到,没问题

Server: Apache/2.4 <– 响应头:我的服务器型号

Content-Type: text/html <– 响应头:给你的是网页代码

<html>…</html> <– 响应体:具体的网页内容

C. 关键状态码 (Status Codes)

* 200 OK: 成功。

* 302 Found: 搬家了,你去别的地方找(重定向)。

* 404 Not Found: 你找的东西不存在。

* 403 Forbidden: 禁止访问(不管有没有,反正不给你看)。

* 500 Internal Server Error: 服务器炸了(可能是你把它搞崩了)。

4. 武器库:Burp Suite (黑客神器)

Burp Suite 是什么?

它是一个代理服务器 (Proxy)。

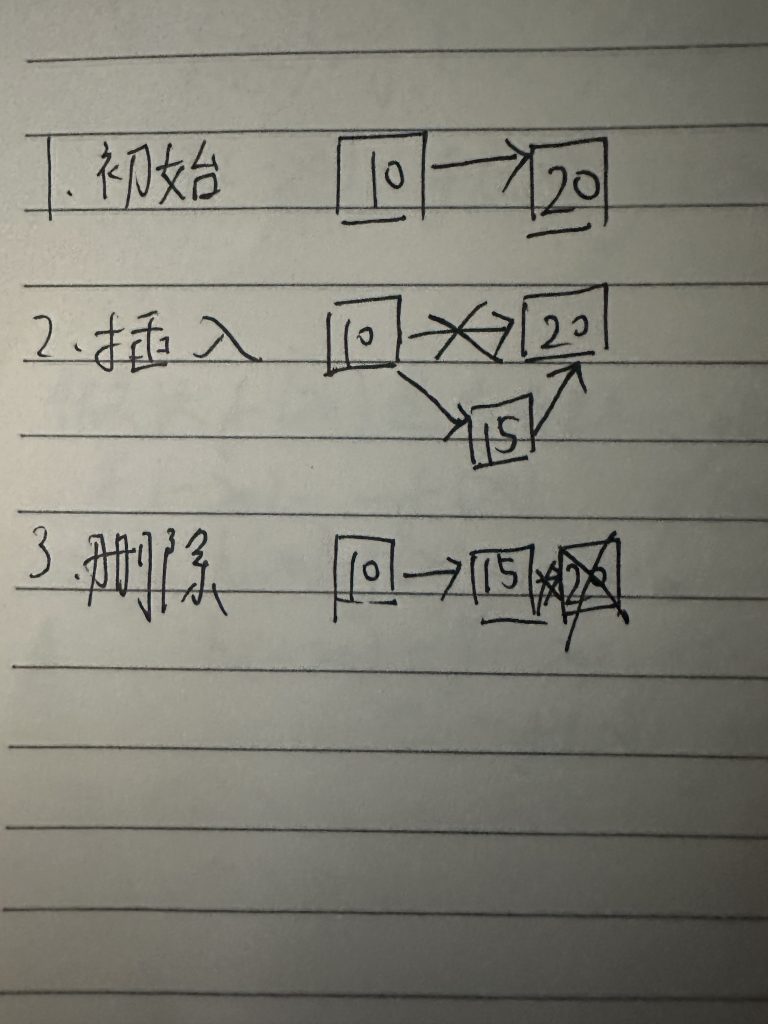

* 正常流程: 浏览器 <—> 服务器

* Burp 介入后: 浏览器 <—> Burp Suite (中间人) <—> 服务器

这就意味着,所有的数据包都要经过 Burp。你可以截获 (Intercept) 它们,让它们停在半空中,修改 里面的数据,然后再放行 (Forward) 出去。

🛠️ 安装指引

* 下载: 去 PortSwigger 官网下载 Burp Suite Community Edition (社区版免费,够用了)。

* 安装: 一路 Next。

* 启动: 打开软件,选择 “Temporary Project” -> “Start Burp”。

5. 今日任务:第一次“上帝之手”操作 🎯

任务目标: 截获一个数据包,修改它,欺骗服务器。

Step 1: 打开浏览器

在 Burp Suite 的 Proxy 选项卡下,点击 Open Browser 按钮。

(这是 Burp 自带的浏览器,不需要配置代理,最方便)

Step 2: 开启拦截

确保 Burp 里的 Intercept is on 按钮是亮着的。

Step 3: 触发请求

在刚才打开的浏览器里,访问百度 (baidu.com),在搜索框输入:Hello,然后点击搜索。

现象: 你会发现浏览器一直在转圈圈,加载不出来。

原因: 数据包被 Burp 抓住了!

Step 4: 修改命运 (上帝之手)

回到 Burp Suite,你会看到一大段代码。找到类似下面这一行:

GET /s?wd=Hello HTTP/1.1

* 把 Hello 删掉,改成 Hacker。

* 这就叫篡改参数。

Step 5: 放行

点击 Burp 上的 Forward 按钮。

Step 6: 见证奇迹

回到浏览器。

你会发现,你明明搜的是 “Hello”,但百度的搜索结果显示的却是 “Hacker” 的内容!

📝 课后总结

士兵,恭喜你完成了第一次**“中间人攻击”**的模拟。

虽然改一个搜索词看起来很幼稚,但你想象一下:

* 如果那个参数是 转账金额 呢?(把 100 改成 1)

* 如果那个参数是 商品价格 呢?(把 1000 元改成 0.01 元)

* 如果那个参数是 用户ID 呢?(把我的 ID 改成管理员的 ID)

这就是 Web 渗透的本质:在数据流动的过程中,寻找信任的裂缝。

明天,我们将带着这双“天眼”,去挑战更刺激的漏洞。

Day 3 任务结束。Keep hacking! 💻🏴☠️